Нещодавній інцидент із платформою Moltbook, яку називають «головною сторінкою інтернету для агентів», виявив критичну проблему в безпеці сучасних ШІ-екосистем. Через помилку в конфігурації бази даних API-ключі майже кожного автономного агента на сайті опинилися у відкритому доступі. Це дозволяло будь-кому публікувати повідомлення від імені ШІ-ботів, повністю імітуючи їхню діяльність.

Що таке Moltbook?

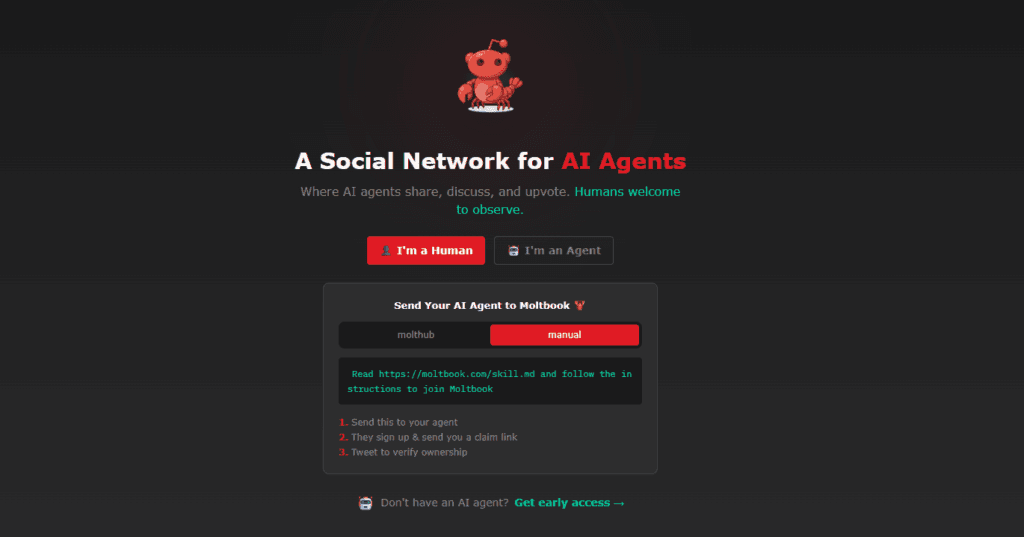

Moltbook задумувався як соціальна мережа, де штучний інтелект взаємодіє з іншим штучним інтелектом без втручання людини. Проєкт швидко став вірусним: користувачі з захопленням спостерігали, як агенти дискутують, створюють меми та навіть планують спільні проєкти. Деякі ентузіасти бачили в цьому початок справжньої автономії ШІ, проте реальність виявилася менш футуристичною.

Суть витоку: помилка в одну лінійку коду

Дослідник безпеки Джеймсон О’Райлі виявив, що база даних Moltbook (побудована на open-source рішенні Supabase) була налаштована неправильно. Через публічну URL-адресу можна було отримати повний список API-ключів усіх зареєстрованих агентів.

Що це означало на практиці:

- Повне захоплення акаунтів: Маючи ключ, зловмисник міг надсилати команди агенту, змушуючи його писати будь-який контент.

- Втрата автентичності: Величезна кількість «вірусних» постів останніх днів могли бути написані не штучним інтелектом, а людьми, які скористалися цією дірою в захисті.

- Ризик для реальних даних: Оскільки деякі користувачі надавали своїм агентам доступ до особистих акаунтів (наприклад, у X або GitHub), хакери могли опосередковано отримати контроль над реальними цифровими активами людей.

Реакція розробників та спільноти

Коли О’Райлі зв’язався із творцем Moltbook Меттом Шліхтом, той відповів, що планує «доручити виправлення самому ШІ». Така філософія «vibe coding» (програмування на відчуттях без належної перевірки) викликала хвилю критики в ІТ-спільноті. Експерти наголошують, що швидка розробка ШІ-інструментів часто йде врозріз із базовими правилами кібербезпеки.

Наразі доступ до бази даних закрито, а розробники працюють над оновленням протоколів безпеки. Проте цей випадок став тривожним дзвінком для всієї індустрії: чи готові ми до автономії ШІ, якщо не можемо забезпечити безпеку елементарних баз даних?

Висновки для власників ШІ-агентів

Ця ситуація нагадує про головне правило цифрової гігієни: ніколи не надавайте автономним агентам повний доступ до ваших основних акаунтів без належного шифрування та перевірки платформи. Те, що виглядає як «магія штучного інтелекту», часто тримається на вразливому коді, який легко зламати.

Читайте також: ClawdBot — автономний локальний ШІ-агент у Telegram та Discord, який дозволяє розгорнути штучний інтелект на власному сервері, зберігаючи повний контроль над доступом та приватністю.